サイバーセキュリティは「自滅リスク」管理の徹底から

2026年2-3月号

1. はじめに~情報技術の進展とサイバー攻撃リスク

進展著しい情報技術は私たちに様々な利便をもたらす一方で、新たに多くの脅威を生んでいる。サイバー攻撃リスクの増大もそのひとつである。例えばAI(人口知能)。ここ数年の間にChatGPTを始め様々なサービスが急速に普及し、社会生活における効率性を大きく向上させた(注1)。しかしその特徴はサイバー攻撃にも悪用され、標的の検出、攻撃手段の生成、実際の侵入・攻撃の各段階において、能力を大幅に高めている。

被害は枚挙に暇がない。我が国では、昨秋に起きたアサヒグループホールディングス株式会社とアスクル株式会社の事案が記憶に新しい(注2)。いずれもランサムウェア攻撃(注3)によるものとされており、影響が自社を超えてサプライチェーン全体にも及んだという点で、昨今の攻撃の典型例と言える。

今やあらゆる情報機器やシステムがネットワークでつながっていると言っても過言ではない。その中でサイバー攻撃は、標的となった組織(注4)にとどまらず、多くの関係者の社会経済活動や国民生活に深刻な影響を与えるようになっているのである。

2. サイバーセキュリティ管理に潜む「自滅リスク」

こうした状況においては、防御側にも一層の専門的な知識や高性能なシステムが必要であると思えてくる。新たな脅威に対抗する以上、それ相応の進化が求められるのは当然であろう。しかし、それだけで対策のすべてを語れるわけではない。

実際の被害事例を見ると、巧妙で高度に見える攻撃を受けた場合でも、実は攻撃に対処する側が平時からの備えを怠っていたために被害の発生や拡大を招いた面も強いことに気づく。いわば「自滅」とも言うべき状況が少なからず存在するのである。

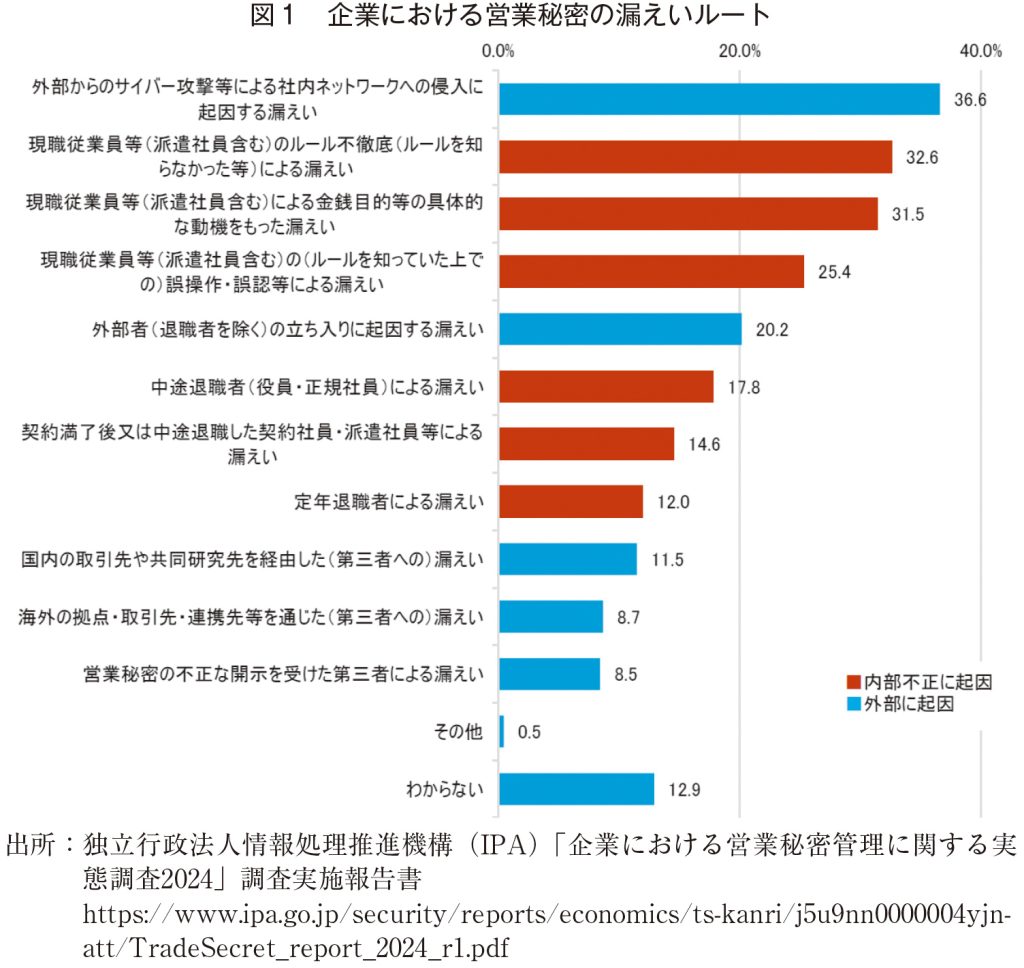

図1は、企業における営業秘密の漏えいルート(サイバー攻撃以外の要因によるものも含む)についての調査結果であるが、ここでは職員のルール不徹底など組織内部の要素によるものが上位で多くを占めている。自らの情報管理の甘さがセキュリティを損なう大きな要因となっていることが窺える。

https://www.ipa.go.jp/security/reports/economics/ts-kanri/j5u9nn0000004yjn-att/TradeSecret_report_2024_r1.pdf

組織や情報システムに内在する脆弱性は、外からの脅威と結びつくことで実害を生み出し、増幅させる。世の中には高性能をうたったセキュリティ製品やサービスが普及しているが、それらを利活用する側の基本対応が不十分なままでは、最新機器の効果も損なわれかねない。情報システムやネットワークのセキュリティレベルは一番弱い箇所の安全度に左右されることを肝に銘じたい。しかも脆弱性対応の殆どは「相手のある話」ではなく、もっぱら自前の努力で対処可能なものでもある。攻撃を受ける側に内在する危険因子、すなわち「自滅リスク」を改めて認識し、対策を行動に移す必要がある。

3. 「自滅リスク」・問題の所在と対策

では、具体的にどのような状況が「自滅リスク」に該当するのか。本稿では、設備や技術面の欠陥ではなく、人間の意識や振る舞いが原因となっている内在リスクの代表例を5つ採り上げ、問題の所在と対策について述べたい。

3.1 パスワードの設定・管理の甘さ

〈問題の所在〉

使用する文字の字数や種類の少なさ、機械的な文字配列、同一文字列の使いまわしなどにより、攻撃側に見破られやすいパスワード設定になっているという問題である。株式会社ソリトンシスムテズが、近年発覚した情報漏えい事案からパスワードの設定傾向を分析した(注5)ところ、利用者数の上位は1位「123456」、2位「password」、3位「123123」、4位「qwerty」、5位「111111」、という結果であった。ちなみに第4位はキーボード上の文字列を左から右へなぞったものである。パスワードの問題はこれまでにも繰り返し指摘されてきたにもかかわらず、いまだにこのような状況であることに驚くほかない。

また、安易なパスワード設定は個々人の端末だけでなく、組織として利用するVPN機器などにおいても行われており、そうした機器がランサムウェア攻撃などの侵入路として悪用される結果を招いている(3.4において後述)。

近年、多要素認証(注6)やパスキー(注7)などパスワードだけに頼らない認証方法を導入する動きが広がりつつあるが、認証ツールとしてのパスワードを使い続ける限りは設定・管理に十分な注意が必要である。

〈対策〉

パスワード設定の留意点については既に十分すぎるほど発信されているので、あとは利用者がそれぞれ適切な管理を行うことに尽きる。とはいえ、上記のような状況の改善がなかなか見込めないとすれば、ブロックリスト方式(容易に推測されやすい文字列を登録し、利用者から申請があった場合に拒否するシステム)のように、安易なパスワード設定を強制的に排除する仕組みを導入することも一案となろう。

なお、最新の知見(注8)では、パスワードの長さは15文字(多要素認証の場合は8文字)以上を推奨する一方で、定期的な変更や複雑性要件(多種類の文字を混在させること)は不要とされている。その理由は、もともと安易な文字列等で設定している利用者は上記のルールを課しても簡単な変更で済ませる(「password」からpassword123!」に変えるなど)傾向があるためであるという。

3.2 データのバックアップの不備

〈問題の所在〉

データの定期的なバックアップは攻撃被害を軽減する手段として有効であるが、バックアップのやり方に不備があるため、いざというときに利用できないという問題である。警察庁調査(注9)によれば、ランサムウェア被害を受けた企業・団体のうち「バックアップを取得していた」と回答したのは95%超であったが、そのうち「バックアップから復元できなかった」との回答が85%、さらにその中で復元できなかった理由として「バックアップも暗号化されていた」との回答が66%を占めていた。バックアップも暗号化されたのは、データをネットワークとつながっているオンライン上に保存していたためと考えられる。こうした事態が露見するのは多くの場合、被害発生後であろう。原因究明や復旧に追われる極限状態の中で、保存していたはずの予備データが「実は使えない」と分かったとき、組織が受けるダメージは計り知れない。

〈対策〉

バックアップの複数取得が推奨されることが多いが、それだけでは上記の問題は解消されない。大切なのは、ネットワークと切り離されたオフライン環境(磁気テープなど)にデータを保存することである。このほか、一度記録されたあとは書換えや消去ができない仕組(WORM(Write Once Read Many)機能)を利用することも有効と言われている。そして、必要なときに速やかに復元できるか、定期的に確認を行うことも重要である。

3.3 アクセス権限の不適切な設定

〈問題の所在〉

システムの設定変更や所蔵データへのフルアクセス等が可能な管理者権限が一般ユーザーにも付与されること等により、不正なアクセスや操作を誘発しやすい状況を作り出しているという問題である。これはサイバーセキュリティ以前に組織としての情報管理の基本姿勢に関わるものであり、情報漏えい等が発生した場合に重大な過失責任を免れない。

〈対策〉

各人の権限・役割等を踏まえ真に必要なアクセス権限だけを付与するという考え方(「最小権限の原則」)に立って、組織経営の責任者自らが強い意思を示して、適切なアクセス権限管理の徹底を図るべきである。人事異動の結果をその都度、確実に権限変更に反映させるなど小まめなメンテナンスが必要であることにも留意したい。

3.4 ネットワークとの接続面に位置する機器等の管理の不備

〈問題の所在〉

前述の警察庁調査(注9)で、ランサムウェア被害を受けた企業・団体に対して感染経路を尋ねたところ、62%が「VPN機器」、22%が「リモートデスクトップ」との回答であった。そして、侵入経路とされた機器について「未適用のセキュリティパッチあり」との回答が51%という状況であった。これらの機能は、物理的に離れた拠点間での安全な通信環境を確保するためのものであるが、外部ネットワークとの接続箇所における管理(見破られにくいパスワード設定や設備機器の性能更新)が不十分なためにサイバー攻撃の侵入面(Attack Surface)として悪用されている状況が窺える。システムの保守業者がリモート作業用に設置したVPNの管理責任が曖昧だったために、安全対策が抜け落ちていた事例もある。

〈対策〉

まずは、組織として有する情報資産を把握するとともに、外部ネットワークとつながっている機器等を確認する。委託先等が業務の都合からVPN等を設置することもあるので、それらも含め漏れなく洗い出さなくてはならない。そのうえで、個々の機器について、パスワードの管理やセキュリティパッチの適用を誰が行うのかなど、組織内での役割分担や委託先との間での責任分界を明確にする。そして、その方針に則った運用が行われるようにフォローを継続することが大切である。特に、委託先に運用を任せたからと言ってセキュリティに関する最終責任まで転嫁したことにはならないことにくれぐれも留意すべきである。

3.5 巨大化する「他滅リスク」

〈問題の所在〉

「自滅リスク」は、外部の関係者も巻き込む「他滅リスク」を内包する。組織の事業内容や規模を問わず、ネットワークでつながるものが日増しに拡大する今日、「自滅リスク」が蟻の一穴となって他者にも影響が広がる危険性もまた大きくなっている。攻撃者を特定することが困難なサイバー攻撃で「他滅リスク」による被害が生じた場合、一義的には「火元」の組織が損害賠償等の責任を負うことになる(委託業者の責任を問えるケースもある(注10)が、その場合も「他滅リスク」の被害者との間での責任は免れない)。それは被害の大きさによっては、当該組織の存続にかかわる事態にもなりかねないであろう。

〈対策〉

危険性そのものを除去するという点では、「他滅リスク」独自の対策というものは、ない。とにかく「自滅リスク」への対策を積み重ねるしかない。そのうえで、実際に攻撃を受けて損害が発生した場合に備え、資金面での準備(いわゆるリスクファイナンス(注11))を行っておくことも有効であろう。

4. さいごに~「自滅リスク」管理の要諦は自学・自考・自行そして自省の積み重ね

各組織が有するシステムは、様々な機器や機能を独自に組み合わせたものである。ベンダーが提供するサービスの多くは部分的な支援の域を出ず、システム全体の統合管理をうたうものでも組織としての対外責任までを丸投げできるわけではない。システムを構築し運用していく中で、最適な納得解を選択し実行し、結果責任を負えるのはその組織の構成員だけであることを忘れてはならない。

本稿で論じた「自滅リスク」の原因が人間にある以上、リスクを回避するためには、一人ひとりが必要な知識を自身で学び(自学)、やるべきことを考え(自考)、着実に実行し(自行)、その結果を更なる改善へとつなげる(自省)、このサイクルを習慣化していくこと以外にない。このプロセスは、職場での研修の機会を待つような受け身の姿勢では身に付かない。現代社会で情報技術の恩恵を受ける一個人として、年齢や職業に関係なく、主体的に取り組むべきことがらである。

まずは「自学」だが、現在の我が国では学びの材料には事欠かない。信頼できる主体から有益な情報が多く公開され、インターネットを通じて容易にアクセスできる(注12)。これらを熟読するには相応の時間と気力を要するし、それでベンダー並みの専門知識が身に付くわけではないが、「自滅リスク」を理解するのに必要な知見は十分に習得可能である。ただし、その成果を日々の行動に落とし込み継続していくには、各人各様の工夫による「自考」と「自行」、そして「自省」の積み重ねが必要となる。パスワード管理などはその典型である。

政治・経済・軍事等の面における国家間の緊張の高まりはサイバー空間にも及んでいる。警察庁調査(注9)によれば、同庁が検知した不審なアクセス(攻撃に先立つ探索行為と疑われるもの。近年、1日・1IPアドレス当たり9,500件前後で推移)のうち99%以上が海外を発信元とするものである。また、政府は「サイバーセキュリティ戦略」(令和7年12月23日閣議決定)においてロシア・中国・北朝鮮の名を挙げ、サイバー攻撃の国家的な利用を行っているとみられるとしている。こうした情勢と情報技術の進展とが相まって、サイバーセキュリティに対する脅威は一層増大していくと考える。そうした中、我々はいかに心するべきであろうか?

かの「孫子」は言う(注13)。

彼れを知らずして己を知れば、一勝一負す。

彼れを知らず己を知らざれば、戦う毎に必ず殆うし。(「孫子」謀攻篇第三)

有名な一節であるが、多くの場合、注目されるのは第一文であろう。しかし、サイバーセキュリティの眼目は第二文にあると思う。

視覚的に感知できないサイバー空間でひたすら守勢を強いられる(注14)以上、「彼れ(敵)を知る」ことは現実として難しく、完全防御は望むべくもない。しかし、それならせめて己のことは知り尽くし、「一勝一負」の星勘定までには持ち込んでいきたい。自ら墓穴を掘る愚だけは避けたいものである。

近年、攻撃被害が生じることを前提に、いわゆるレジリエンスの向上に注力すべきとの意見を多く耳にする。レジリエンスとは、サイバー攻撃や自然災害などにより情報システムに障害が発生した場合に、被害からの回復や正常状態への復旧を速やかに行うことのできる能力を指す。サイバー防御が「一勝一負」の見込みに立つものと分かれば、事後対応の強化に目が向くのは当然と言える。しかしそれは、事前の備えの意義が薄れることを意味しない。内なるリスクに向き合い平時から対策に最善を尽くしてこそ、防ぎきれなかった場合の取組みを必要かつ十分なものとすることができると考える。

(注1)AIの進化は今や、AIエージェントの社会実装が視野に入るところにまで来ている。AIエージェントとは、これまでのAIのように人間が詳細な指示(プロンプト)を与えなくても、最終的な目標を示せば、その実現に向けた計画を自ら立て、外部とのやり取りや計画の修正変更を自律的に行う機能を備えたAIのことを指す。

(注2)この2社に対するサイバー攻撃に関しては、それぞれのホームページ掲載の情報を参照した。

-アサヒグループホールディングス株式会社 https://www.asahigroup-holdings.com/

-アスクル株式会社 https://www.askul.co.jp/

(注3)ランサムウェア攻撃とは、不正プログラムの感染により端末等に保存されているデータを暗号化して利用できない状態にし、そのデータの復号と引き換えに対価(身代金=Ransom)を要求する攻撃手法のこと。

(注4)本稿では、情報システムを保有・運用する様々な主体を単に「組織」と総称する。

(注5)「日本人のパスワードランキング2024最新版」(2024/10 株式会社ソリトンシステムズ)に拠った。

https://www.soliton.co.jp/products/csa/WP-CSA-2410B.pdf

(注6)多要素認証とは、複数の異なる原理の認証手段(パスワードと生体認証など)を組み合わせて用いる認証方式このこと。

(注7)パスキーとは、公開鍵暗号方式を活用してユーザー側の端末で本人確認を行う認証方式のこと。パスワードの登録やログイン時ごとの入力が不要な仕組み。

(注8)NIST(National Institute of Standards and Technology:米国標準技術研究所)が策定したパスワード運用・管理に関するガイドラインである“NIST SP 800-63 Digital Identity Guidelines”の中の“SP 800-63B-4”に拠った。https://pages.nist.gov/800-63-3/sp800-63b.html#sec5

(注9)「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」(2025/9 警察庁サイバー警察局)に拠った。なお、割合(%)は調査結果から筆者が算出した。

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R7kami/R07_kami_cyber_jyosei.pdf

(注10)群馬県前橋市教育情報ネットワーク(MENET)への不正アクセス事案(平成30年3月発覚)に関し、同市はシステムの委託業者の債務不履行等を理由に損害賠償請求訴訟を提起した。第一審(前橋地裁)は市側の主張をほぼ全面的に認める形で約1億3000万円の支払いを委託業者に命じた。その後、東京高裁での第二審において、委託業者が同市に対し解決金として9500万円を支払うことで和解が成立した。

https://www.city.maebashi.gunma.jp/material/files/group/10/hodo20250610.pdf

(注11)リスクファイナンスには、貯蓄や引当金のように自組織で損失を負担するものと、損害保険のように他者に支払いリスクを移転するものとがある。「中小企業におけるリスク意識・対策実態調査2024 調査結果報告書」(2025.3 一般社団法人日本損害保険協会)によれば、損害保険でカバーしたいリスクについて「サイバーリスク」(32.8%)との回答が「自然災害」(41.2%)に次いで高く、前年(16.5%)から大幅に増加した。

https://www.sonpo.or.jp/sme_insurance/assets/pdf/sme_report2024.pdf

(注12)インターネットからアクセス可能なもののうち、例えば以下のものは特に有用と考える。

・「インターネットの安全・安心ハンドブックVer5.10」(2025/3/11 内閣サイバーセキュリティセンター(現 国家サイバー統括室))

https://security-portal.nisc.go.jp/guidance/handbook.html 誰もが最低限必要なサイバーセキュリティ対策を講じられるよう、基本的な知識を網羅的に紹介したもの。

・「情報セキュリティ白書2025」(2025/9 独立行政法人情報処理推進機構(IPA))

https://www.ipa.go.jp/publish/wp-security/2025.html 各年のサイバー脅威や関係政策・取組みの動向等をまとめたもの。上記サイトからPDF版の無料閲覧が可能。

・「情報セキュリティ10大脅威2025」(2025/2 独立行政法人情報処理推進機構(IPA))

https://www.ipa.go.jp/security/10threats/10threats2025.html 各年の攻撃事案等の中から代表的な脅威を選定し、組織編と個人編に分けて詳しく解説。活用法や対策用チェックシートなど関連資料も充実。

・「金融分野におけるITレジリエンスに関する分析レポート」(2025/6 金融庁)

https://www.fsa.go.jp/news/r6/sonota/20250630-2/01.pdf 前年までは「金融機関のシステム障害に関する分析レポート」として作成されていたもの。金融事業者を対象としたものだが、他分野の関係者にも有益な内容。特に、実際に発生した被害事案についての分析結果が掲載されている点が秀逸。

・「ランサムウェア事案調査報告書(地方独立行政法人 岡山県精神科医療センター)」(2025/2/13 一般社団法人ソフトウェア協会・Software ISAC 岡山県精神科医療センターランサムウェア事案調査委員会)

https://www.okayama-pmc.jp/home/consultation/er9dkox7/lromw3x9/ 実際にランサムウェア被害を受けた組織が事案の経過や反省点等を詳細かつ率直に整理したものであり、非常に有益な知見が豊富に含まれている。なお、病院の被害事例については、ほかにも調査報告がいくつか公表されており(大阪急性期医療センター、徳島県つるぎ町立半田病院など)、いずれも貴重な文献である。

(注13)引用個所の日本語訳は、「新訂 孫子」(金谷 治 訳注/岩波文庫)に拠った。

(注14)国は、通信情報から攻撃の兆候等を探知して攻撃元にアクセスし脅威を無害化する「能動的サイバー防御」を導入した。攻撃の先手を打つ新たな取組みであり、具体化な成果につながることを期待したい。